Dossier, intercettazioni, fughe di notizie. Un po’ di ordine nel caos d’informazioni

Non è il fatto che conta, ma il come lo si racconta. L’infantile frase in rima sintetizza la vicenda giudiziaria che – pur mancando al pubblico concreti elementi probatori – appassiona gli italiani intersecando una delicata stagione elettorale. Due le assenze: i dettagli dell’indagine in corso e la competenza a parlarne.

Un mix venefico che ha portato autorevoli testate a parlare addirittura di personaggi intercettati abusivamente, dimostrando la potenza inaudita dell’ignoranza dei fatti mescolata all’ignoranza della materia.

Mentre “Todos caballeros”, pronti a sparare sui novelli eretici che non si prestano a idolatrare chi è al potere, vale la pena affrontare in maniera meno approssimativa una questione che vede in gioco i poteri degli organi investigativi, la libertà di stampa, il diritto all’informazione e fors’anche la democrazia.

Gli ingredienti sono i dati contenuti in archivi istituzionali e nei sistemi che setacciano le movimentazioni finanziarie “meritevoli di attenzioni”. Come nelle ricette, serve un cuoco abilitato ad aprire frigoriferi e cantine (in cui sono stipate le informazioni di interesse) e capace di “cucinare” con quel poco o tanto che la dispensa mette a disposizione. Lo chef è autorizzato a fare la spesa, a frugare nei cassetti e tra gli scaffali, ma deve essere parsimonioso e geloso dei suoi “segreti”.

Gli investigatori somigliano parecchio agli artisti dei fornelli e come loro sperimentano nuove combinazioni che possono titillare le papille gustative.

L’esperto gastronomo può preparare piatti su ordinazione, come il detective è lieto di lavorare “a la carte” e portare a tavola quel che qualcuno gli chiede.

Altrimenti può liberare il proprio estro e seguire l’istinto “culinario” che lo contraddistingue.

Nel primo caso ci si trova dinanzi ad una “delega di indagini” che dice cosa fare, definendo ambiti e tempistica.

Nel secondo si parla di intuito e di attività svolte di iniziativa da parte della polizia giudiziaria. Non di rado le due tipologie si fondono in un interessante ibrido in cui l’input di un pubblico ministero viene integrato dalle “sensazioni” che guidano lo sbirro a muoversi in questa o quella direzione in modo da arricchire il fascicolo assegnatogli e da aprire eventuali nuovi ulteriori filoni di indagine.

La dinamica alla base del lavoro è sviluppare una mappa delle relazioni che costituiscono l’habitat in cui opera un soggetto di interesse investigativo.

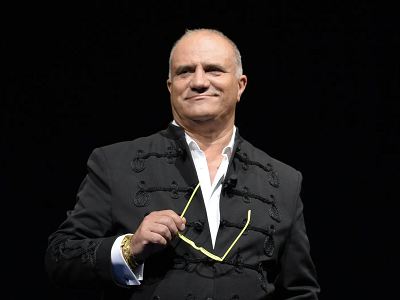

(Nella foto: Umberto Rapetto, Generale della Guardia di Finanzia, già comandante del GAT Nucleo Speciale Frodi Telematiche)

Il personaggio – chiunque sia – deve essere inquadrato in un contesto che non sempre è facile ricostruire, ma che può fornire spunti non di rado molto appassionanti. È quel che qualcuno chiama i “filoni di indagine”.

Come le ciliegie per i ghiottoni, un nome tira l’altro.

I più bravi cominciano a disegnare vere e proprie “mappe” in cui cercano di tracciare i legami che uniscono individui spesso eterogenei ed inaspettati.

Quel sottile filo che lega due o più persone è supportato da elementi informativi che spiegano la ragione della “liason” e che aprono a loro volta ulteriori scenari e innescano altre interrogazioni negli archivi o infinite ricerche sulle fonti aperte. È una sorta di scienza che qualcuno chiama “link analysis”...

Un’opera impegnativa che non può escludere nessun itinerario e il cui pervicace approfondimento è indispensabile per acquisire conferme e validazioni della correttezza dell’ipotesi che sta prendendo forma.

Uno sforzo titanico che spesso non arriva al risultato auspicato, ma che nel frattempo ha cumulato una montagna di consultazioni risultate inutili a seguito di valutazioni meno frettolose.

Come in ogni processo produttivo, anche in questo settore ci sono inevitabili scarti che non vengono smaltiti e della cui “estrazione” resta comunque traccia nei dettagliatissimi “log” dei sistemi informatici che ne sono stati la fonte.

La ricerca di “pepite” impone di passare e ripassare al setaccio quel che è stato pescato, in una progressiva sempre più fine selezione.

La ricerca della “materia prima” avviene attraverso archivi elettronici di polizia, banche dati istituzionali in cui confluiscono informazioni economico-finanziarie, database di centri di documentazione, servizi pubblici e privati che gestiscono atti e notizie societarie, fino ad arrivare alle cosiddette “fonti aperte” di cui Internet è lo scrigno.

I sistemi che custodiscono informazioni riservate e sensibili sono ovviamente blindati.

La loro inviolabilità è garantita da soluzioni architetturali telematiche (che isolano completamente quel mondo dalla galassia ordinaria delle telecomunicazioni) e da rigide procedure di identificazione e autenticazione (che permettono l’accesso solo a chi sia in possesso delle credenziali – account e password – nella disponibilità esclusiva ed individuale degli utenti autorizzati).

In un simile quadro è un po’ difficile applicare tout court l’articolo 635 bis del codice penale che punisce «chiunque abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza». Nella storia che tanto infervora i nostri connazionali in questi giorni il protagonista non ha “hackerato” alcun computer o server, ma si è presentato alle “macchine” digitando il proprio codice identificativo e inserendo la corrispondente parola chiave, nell’assoluta consapevolezza che ogni sua azione sarebbe stata indelebilmente annotata con data e ora, postazione utilizzata, azioni compiute, risultati ottenuti.

Può essere oggetto di doverosa contestazione l’uso improprio dei dati acquisiti nel corso dell’attività di ricerca investigativa e qui si possono innescare mille disquisizioni che andrebbero a intorbidire acque già fin troppo tumultuose.

Intercettazioni? Acqua. Dossieraggio? Acqua, e non fuochino come qualcuno sarebbe portato a pensare.

Fuga di notizie riservate?

Certo e qui va ricostruita la catena, verificando come e quando altri “terminalisti” hanno “interrogato” le banche dati per questo o quel soggetto...

Nel frattempo la torrenziale pioggia di soggetti “spiati”, in cui compaiono nomi imprevedibili e folkloristici personaggi dello sport e dello spettacolo o figuranti e comparse della politica nazionale, induce a lasciar scappare il fatidico “che c’entrano?!?”.

E se fossero stati solo una cortina fumogena per parare la riservatezza di quello che era il vero lavoro di indagine?

E i mandanti? Ricostruiamo in maniera nitida l’accaduto e poi – poco alla volta – risaliamo fino all’eventuale input.

Non mettiamo troppa carne al fuoco. Abbiamo visto poi cosa succede....

di Umberto Rapetto (Fonte: Domani)