Il diagramma tartaruga applicato alla protezione dei dati

Il diagramma a tartaruga (o "turtle diagram") è uno strumento utilizzato principalmente per la gestione dei processi aziendali, in particolare per la pianificazione e l'analisi di un processo specifico. È chiamato così perché la sua struttura grafica ricorda una tartaruga stilizzata.

(Nella foto: l'Ing. Monica Perego, docente del Corso di alta formazione per Data Manager)

Questo strumento aiuta a visualizzare, in modo chiaro e sintetico, le principali informazioni relative a un processo, offrendo una panoramica completa e dettagliata dei suoi elementi chiave.

È particolarmente utile nel contesto di sistemi di gestione della qualità come l'ISO 9001, ma può essere applicato a qualsiasi processo aziendale che richieda un'analisi strutturata.

In questo articolo si approfondirà l’utilizzo di tale strumento con attenzione alla sua applicazione alla protezione dei dati e di quelli personali in particolare. Il diagramma a tartaruga è stato sviluppato come parte della metodologia dei sistemi di gestione con lo scopo di aiutare le aziende a mappare e ottimizzare i processi interni. La sua origine è strettamente legata all'evoluzione degli approcci alla qualità aziendale e al miglioramento continuo, che include strumenti come il PDCA (Plan-Do-Check-Act) e altri strumenti di analisi dei processi.

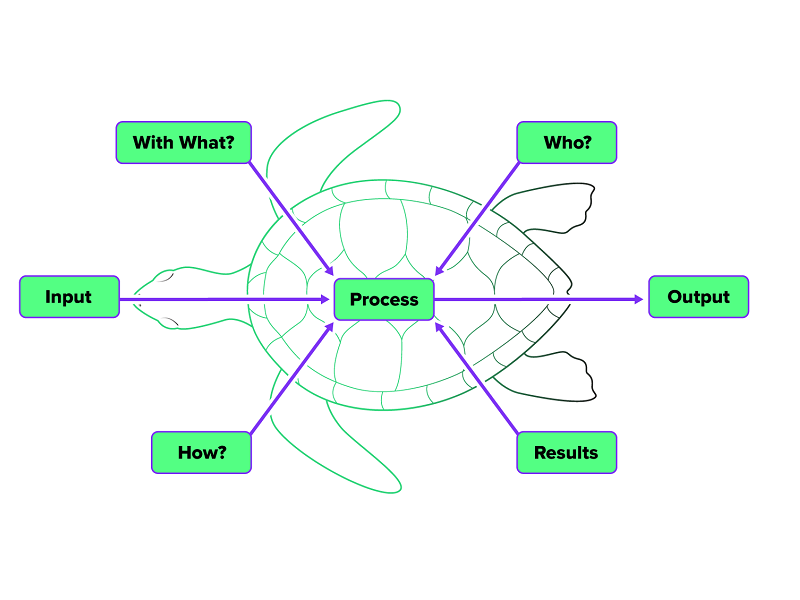

Struttura del diagramma a tartaruga - Il diagramma a tartaruga è uno strumento grafico che fornisce una rappresentazione visiva del flusso di un processo e dei suoi componenti critici, per facilitare l'identificazione di aree di miglioramento.

Il diagramma è composto da un rettangolo centrale (che rappresenta il processo) e da sei sezioni laterali principali, collegate al rettangolo centrale, che rappresentano gli elementi critici del processo. La struttura del diagramma, applicata al contesto della protezione dei dati personali, è così riassumibile analizzando singolarmente ogni processo che implica uno o più trattamenti di dati:

Chi? - Who? Definisce chi ha accesso ai dati, chi è responsabile del loro trattamento e chi ne monitora la protezione. Identifica quindi le funzioni, coinvolte nel processo nell’ambito del quale si svolge il trattamento dei dati personali, come il Titolare del Trattamento, i Responsabili del Trattamento, gli autorizzati o il Responsabile della Protezione dei Dati (DPO). Si tratta dei ruoli fondamentali per garantire il corretto utilizzo, la protezione e la gestione dei dati personali nel rispetto delle normative vigenti.

Cosa? - What? Specifica gli input del processo di trattamento dei dati, come i dati personali raccolti (es. nome, indirizzo, altri dati personali) e le altre informazioni fornite dagli interessati (es. consenso, liberatoria). Include anche eventuali basi legali per il trattamento o altre condizioni previste dal GDPR o dalle normative applicabili al processo (es. necessità contrattuale, obbligo legale).

Come? - How? Descrive le misure organizzative come le procedure e le modalità con cui vengono trattati i dati lungo tutto il loro ciclo di vita - modalità di raccolta (es. moduli online, in presenza), criteri e tempi di conservazione, misure applicate (es. accesso controllato ai dati, e gestione delle richieste di accesso o cancellazione da parte degli interessati) ed altre procedure come ad esempi quelle per garantire i diritti degli interessati. Include anche i processi interni per garantire la sicurezza dei dati e la minimizzazione dei rischi, come audit interni e verifiche periodiche della conformità, piani di business continuity e disaster recovery, che garantiscono la protezione dei dati in caso di incidenti.

Con cosa? - With What? Comprende le misure tecniche e quindi si elencano le risorse tecniche necessarie per la protezione dei dati, come i software di gestione dei dati (es. sistemi di CRM, piattaforme cloud), le misure di sicurezza (es. crittografia, pseudo-anonimizzazione, firewall, antivirus, VPN) e i dispositivi utilizzati (es. server, NAS).

Indicatori - How well? Definisce gli indicatori di performance per la gestione dei dati, come il tempo di risposta alle richieste di esercizio dei diritti da parte degli interessati, il numero di violazioni dei dati rilevate e la rapidità di risposta alle stesse sia in valore assoluto che in termini percentuali, il rispetto dei tempi di conservazione dei dati, l’efficienza delle procedure di sicurezza, e la conformità con i requisiti normativi, ecc.

Output – Risultati - Descrive l’output atteso del processo di gestione dei dati, che può consistere nel garantire il rispetto dei diritti degli interessati, la protezione dei dati personali trattati e la conformità con le normative sulla protezione dei dati (es. report periodici di conformità, certificazioni di audit sulla gestione della sicurezza delle informazioni e dei dati personali anche di terza parte).

L’utilizzo pratico del Diagramma a tartaruga nella protezione dei dati - Il diagramma a tartaruga viene impostato di norma per processo e mappa il/i trattamenti relativi al processo. Può essere utilizzato per diversi scopi i principali dei quali sono di seguito illustrati.

- Mappare il trattamento dei dati - utilizzando il diagramma a tartaruga, un'organizzazione può mappare in modo dettagliato come i dati vengono raccolti, gestiti e protetti all’interno di un processo. Questa visualizzazione aiuta a garantire che ogni aspetto del trattamento dei dati sia chiaro, condiviso e monitorato anche per una condivisione tra le funzioni interne ed i responsabili esterni coinvolti favorendo una visione comune.

- Verificare la correttezza delle informazioni – tramite questo strumento è possibile verificare che le informazioni riportate nel registro dei trattamenti, e conseguentemente nella/e informativa, sono congruenti con quelle riportate nel diagramma e se del caso effettuare le modifiche.

- Conformità alla normativa - lo strumento permette di analizzare se ogni processo di trattamento dei dati rispetta i requisiti legali della normativa applicabile al trattamento oggetto del processo, identificando eventuali carenze e potenziali violazioni di conformità.

- Valutazione dei rischi - mappare visivamente il processo di trattamento dei dati aiuta a individuare potenziali vulnerabilità e rischi legati alla protezione dei dati, consentendo di adottare misure preventive per ridurre i rischi di violazione.

- Identificare aree di miglioramento - poiché offre una panoramica chiara dei vari elementi di un processo, permette di individuare facilmente, tramite un’analisi che vede la presenza dei soggetti coinvolti, i punti deboli, le inefficienze o le aree che necessitano di miglioramento.

- Audit - il diagramma può essere utilizzato, durante un audit sulla protezione dei dati, per illustrare in modo chiaro il processo di gestione dei dati agli auditor e dimostrare le misure di protezione adottate dall’azienda.

- Formazione del personale - il diagramma è utile per formare il personale coinvolto nel trattamento dei dati, garantendo che tutti comprendano le loro responsabilità e i protocolli da seguire per garantire la sicurezza dei dati. Permette inoltre di spiegare facilmente un processo ed i relativi trattamenti ai nuovi collaboratori.

Conclusione - In sintesi il diagramma a tartaruga trova la sua applicazione anche nel contesto della protezione dei dati, dove può essere applicato e rilevarsi uno strumento estremamente utile per visualizzare e ottimizzare i processi legati al trattamento e alla protezione delle informazioni personali, come previsto dal Regolamento Generale sulla Protezione dei Dati (GDPR). In questo contesto, aiuta a mappare le attività connesse alla gestione dei dati personali, identificando attori, strumenti, risorse, rischi, modalità operative, punti critici nella gestione dei dati e a implementare misure adeguate per la sicurezza e la conformità fornendo in tal modo una visione d'insieme volta a garantire conformità e sicurezza.