Programma promette di recuperare i dati presi in ostaggio dagli hacker, ma in realtà è un ransomware

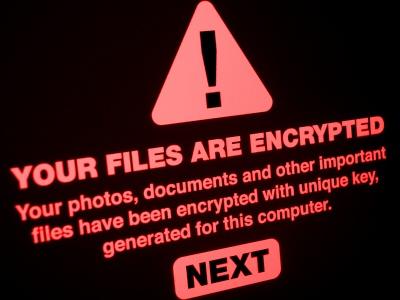

Tra le varie minacce in circolazione sulla Rete, poche sono pericolose e devastanti come il Ransomware. Motivo per cui quando si cade vittima di questo attacco, che come suggerisce il nome ti tiene in ostaggio bloccando tutti i tuoi file, spesso si è tentati di cercare la chiave di decrittazione “magica” per sbloccare tutto. Solitamente chi è in cerca di questa soluzione si trova davanti a due scelte:

contattare chi promette di avere la giusta combinazione di sblocco – ma in questo caso la probabilità che a rispondere sia il Criminal Hacker stesso è altissima – o rivolgersi a società che sostengono di poter recuperare questi codici, ma nella maggior parte dei casi queste fanno unicamente da intermediari di brokeraggio con i Criminal Hacker stessi per avere le chiavi di decrittazione.

Ovviamente esistono Decryptor legittimi e autorevoli, ma spesso le persone prese in considerazione nei due casi precedenti hanno già tentato invano di passare dai canali principali e sono comunque alla ricerca di una soluzione.

Adesso però, cercando inevitabilmente di predare sulla situazione già critica di chi è stato infettato dal Ransomware, i Criminal Hacker si sono inseriti in questo processo creando falsi Decryptor (quei programmi che promettono di trovare le chiavi di decrittazione) contenenti un altro malware; di fatto rendendo la situazione delle vittime doppiamente più critica.

È in distribuzione, infatti, un falso Decryptor per STOP Djvu Ransomware che attira persone già disperate con la promessa di una decrittazione gratuita.

Invece di recuperare i loro file gratuitamente, però, coloro che lo scaricano vengono infettati con un altro ransomware che rende la loro situazione ancora peggiore.

Se ultimamente i Ransomware più noti come Maze, REvil, Netwalker e DoppelPaymer ricevono un’ampia attenzione mediatica grazie alle loro vittime di alto profilo, STOP Djvu sta infettando ogni giorno più persone di tutte gli altri messi insieme.

Basti pensare che ad oggi, con oltre 600 invii al giorno al servizio di identificazione ID-Ransomware, STOP ransomware è il più attivamente distribuito dell’ultimo anno.

Se il ransomware è così comune, vi chiederete perché non riceve molta attenzione?

(Nella foto: Pierguido Iezzi, co-fondatore e Ceo di Swascan)

La mancanza di attenzione è dovuta semplicemente al fatto che il ransomware colpisce soprattutto gli utenti domestici infettati da pacchetti di adware che fingono di essere crack per software più noti come la suite di Adobe.

Sebbene il download e l’installazione di crack non sia scusabile, molti di coloro che sono colpiti non possono permettersi di pagare un riscatto di 500 dollari per un codice decodificatore.

In un certo senso, criptare doppiamente i dati di qualcuno con un secondo riscatto significa solo prendere a calci qualcuno mentre è già a terra.

Purtroppo, questo è ciò che sta facendo un nuovo ransomware chiamato Zorab scoperto da Michael Gillespie.

Proprio i Criminal Hacker dietro Zorab hanno rilasciato il falso decodificatore STOP Djvu che non recupera alcun file gratuitamente, ma che invece cripta tutti i dati già criptati della vittima con un altro ransomware.

Quando un utente disperato inserisce le sue informazioni nel decodificatore fasullo e clicca su ‘Avvia scansione’, il programma estrae un altro eseguibile chiamato crab.exe e lo salva nella cartella %Temp%.

Crab.exe non è altro che Zorab, che inizierà a criptare i dati sul computer. Durante la cifratura dei file, il ransomware aggiungerà l’estensione .ZRB al nome del file.

Il ransomware creerà anche delle note di riscatto chiamate ‘–DECRYPT–ZORAB.txt.ZRB’ in ogni cartella che è stata colpita. Questa nota contiene le istruzioni su come contattare gli operatori del ransomware per le istruzioni di pagamento.

Questo ransomware è attualmente in fase di analisi, e gli utenti non dovrebbero pagare il riscatto fino a quando non viene confermato che nessun punto debole può essere utilizzato per recuperare i file criptati Zorab gratuitamente.

Fonte: Libero Tecnologia