NIS2: oltre la ISO 27001, cosa serve davvero per la conformità

Una domanda lecita da porsi quando si parla di GDPR o, più nello specifico, di NIS2 è: 'Cosa devo fare per essere conforme?' Questa domanda, apparentemente banale, nasconde più di un’insidia quando si tratta di NIS2, perché, spulciando nei meandri delle specifiche fornite dagli enti preposti, come l’ACN, si trovano indicazioni tutt’altro che scontate.

La Direttiva NIS2 è un passo avanti fondamentale nella regolamentazione della cybersicurezza in Europa. Spesso si tende ad associare la conformità alla NIS2 con la semplice adozione della Norma ISO 27001, ma questa è una visione limitata. Sebbene la certificazione ISO 27001 sia un framework utile per la gestione della sicurezza delle informazioni, la NIS2 introduce obblighi specifici che vanno oltre. Non si tratta solo di implementare un sistema di gestione della sicurezza, ma di garantire una protezione più ampia, che include requisiti operativi, controlli sulla supply chain e obblighi di segnalazione degli incidenti.

Oltre agli aspetti tecnici e organizzativi, la conformità alla NIS2 si intreccia strettamente con il GDPR. Se il GDPR si concentra sulla protezione dei dati personali, la NIS2 mira a garantire la resilienza delle infrastrutture digitali. Questo significa che molte aziende, nel rafforzare la propria sicurezza informatica per adeguarsi alla NIS2, si troveranno anche a dover implementare misure che agevolano la compliance al GDPR, come il monitoraggio degli accessi, la gestione degli incidenti e la protezione delle informazioni critiche.

L'idea di base è garantire che tutti gli attori coinvolti, dalle grandi aziende che operano nei settori critici fino alle più piccole realtà fornitrici che fanno parte della supply chain, adottino misure di protezione informatica adeguate, riducendo i rischi di attacchi e compromissioni. Tuttavia, non tutti i soggetti coinvolti hanno gli stessi obblighi e requisiti. Le azioni da mettere in pratica variano in funzione del ruolo che un’azienda ricopre nel contesto della sicurezza informatica e delle infrastrutture critiche.

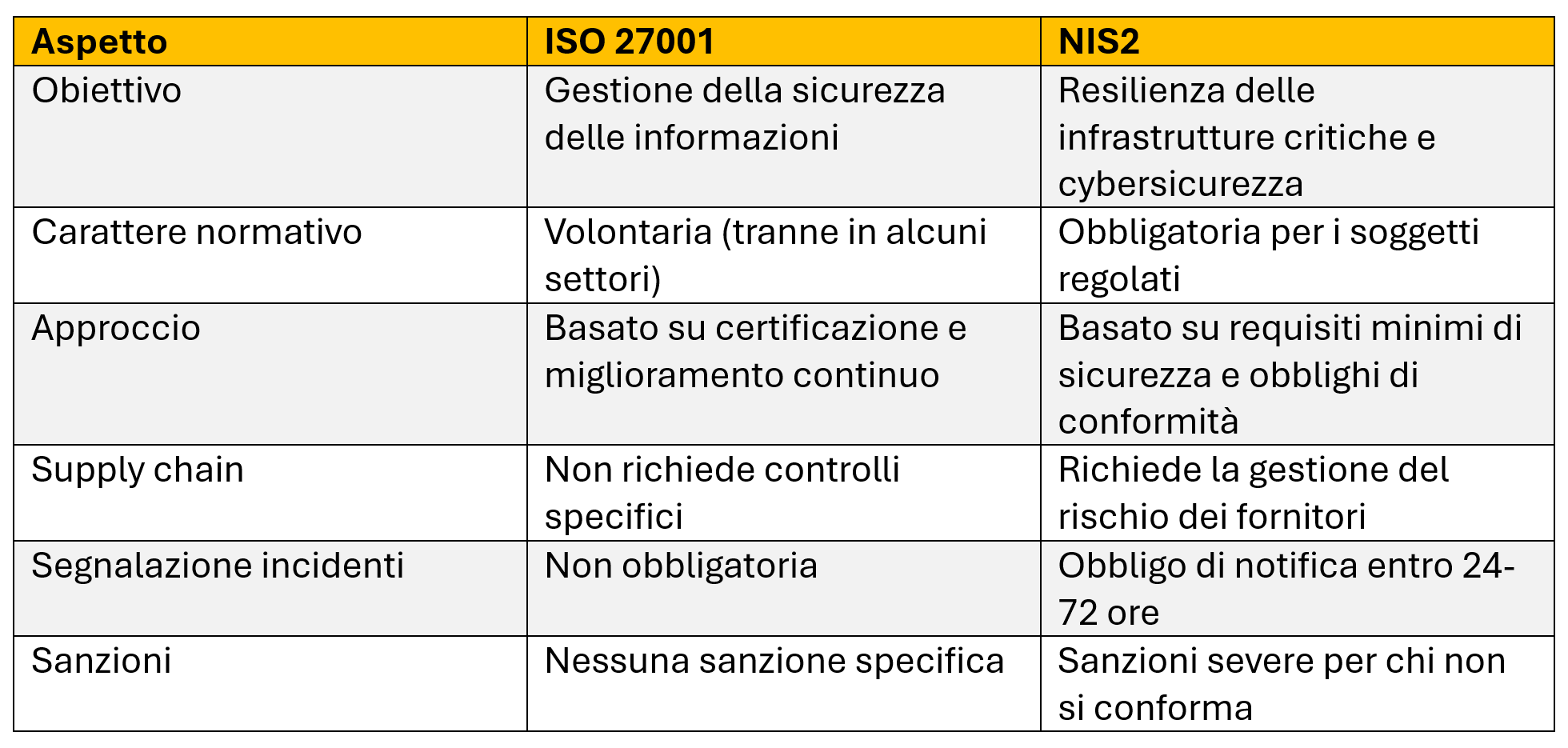

Ma quali sono le principali differenze tra ISO 27001 e NIS2? La ISO 27001 si concentra sulla gestione della sicurezza delle informazioni attraverso un sistema di gestione certificato (ISMS), mentre la NIS2 va oltre, imponendo misure specifiche e controlli stringenti per proteggere le infrastrutture critiche. Ecco alcune delle differenze principali:

Chi rientra tra i soggetti essenziali, come le grandi aziende che operano in settori critici, ha un livello di responsabilità molto elevato. Queste imprese sono il cuore pulsante di settori strategici come l’energia, i trasporti, la finanza e la sanità, e una loro compromissione avrebbe effetti devastanti sulla società e sull’economia. Per questo motivo, non possono permettersi errori e devono adottare misure di sicurezza avanzate e strutturate.

La conformità alla NIS2 per questi soggetti significa adottare le migliori pratiche di sicurezza informatica, come la gestione rigorosa delle identità digitali, l’implementazione di controlli di accesso multi-livello, l’utilizzo di strumenti di monitoraggio e sorveglianza avanzati e l’applicazione di tecnologie di crittografia e protezione dei dati. Devono anche garantire una risposta rapida agli incidenti e avere un piano di ripristino ben definito, pronto a essere attivato in caso di emergenza. Inoltre, è necessario che venga effettuato un monitoraggio costante dei sistemi e che i dipendenti ricevano una formazione regolare sui rischi informatici, sulle tecniche di social engineering e sulle procedure di sicurezza da adottare quotidianamente.

Le aziende che rientrano nella categoria dei soggetti importanti, come le medie imprese che operano negli stessi settori dei soggetti essenziali, devono comunque rispettare la normativa, ma con un livello di supervisione meno stringente. Questo non significa che possano trascurare la sicurezza, ma semplicemente che hanno maggiore flessibilità nella sua implementazione. Devono comunque adottare misure di protezione informatica adeguate al loro contesto, come l’implementazione di firewall e sistemi di protezione perimetrale, l’adozione di politiche di gestione delle password robuste, la segmentazione delle reti aziendali per ridurre la superficie d’attacco e la protezione degli endpoint tramite software antivirus e soluzioni EDR (Endpoint Detection and Response). Tuttavia, le autorità intervengono solo in caso di sospetti o violazioni segnalate, senza effettuare controlli continui e proattivi come avviene per i soggetti essenziali.

C'è poi tutta la questione della supply chain. Molte aziende non sono direttamente regolamentate dalla NIS2, ma operano come fornitori per quelle che lo sono. Questo significa che, pur non essendo soggette a obblighi diretti, devono comunque garantire standard di sicurezza elevati perché una vulnerabilità nei loro sistemi potrebbe compromettere un intero ecosistema di clienti. Le aziende della supply chain devono quindi assicurarsi di avere procedure di sicurezza solide e strutturate. Questo include la gestione del rischio dei fornitori, il monitoraggio continuo delle vulnerabilità nei software e hardware forniti, l’adozione di contratti che stabiliscano chiaramente gli standard di protezione richiesti e la segnalazione tempestiva di qualsiasi vulnerabilità o minaccia rilevata. Per esempio, un’azienda che fornisce servizi cloud a una banca deve garantire che le proprie infrastrutture siano sicure e conformi agli standard richiesti, perché un attacco ai suoi server potrebbe compromettere i dati bancari dei clienti finali.

Per mettere in pratica tutto questo, le aziende possono fare riferimento a framework consolidati come l’ISO 27001, che fornisce linee guida per la gestione della sicurezza delle informazioni, o il NIST Cybersecurity Framework, che aiuta a identificare, proteggere, rilevare, rispondere e recuperare da minacce informatiche. Tuttavia, affidarsi unicamente alla ISO 27001 non è sufficiente per la conformità alla NIS2. La direttiva europea impone requisiti più dettagliati e specifici che non sempre sono coperti da una certificazione ISO. Ad esempio, la gestione della supply chain e l’obbligo di segnalazione degli incidenti non sono aspetti centrali della ISO 27001, mentre per la NIS2 sono elementi critici. Di conseguenza, un'azienda certificata ISO 27001 dovrà comunque implementare ulteriori misure per soddisfare gli obblighi della direttiva. La sicurezza informatica non è solo una questione tecnologica, ma anche organizzativa e culturale. È fondamentale stabilire strategie chiare, sensibilizzare il personale, adottare piani di emergenza e assicurarsi che ogni livello aziendale sia coinvolto nel processo di protezione. Ad esempio, una piccola impresa che sviluppa software per un operatore sanitario potrebbe adottare il modello DevSecOps, che integra la sicurezza fin dalle prime fasi di sviluppo, riducendo il rischio di vulnerabilità nei prodotti finali.

Adattarsi alla NIS2 non è solo una questione di conformità normativa, ma anche di sopravvivenza nel mercato digitale. Chi non è preparato si espone a sanzioni pesanti e rischia di perdere la fiducia di clienti e partner. Ogni azienda deve partire dalla propria posizione attuale, valutare i rischi specifici e implementare misure adeguate. Un’organizzazione che adotta un approccio superficiale alla cybersecurity potrebbe trovarsi vittima di un attacco ransomware che paralizza le sue operazioni per settimane, mentre un’azienda ben preparata sarà in grado di rispondere rapidamente e minimizzare i danni.

Non serve rivoluzionare tutto in una notte, ma serve iniziare subito. Investire nella sicurezza informatica oggi significa evitare problemi più grandi domani e garantire la continuità operativa dell’azienda, indipendentemente dalla sua dimensione o dal settore in cui opera.

Un’azienda che si conforma alla NIS2 adotta misure avanzate di cybersecurity che riducono il rischio di violazioni dei dati personali, facilitando così anche la conformità al GDPR. D’altro canto, un incidente di sicurezza rilevante per la NIS2 potrebbe richiedere una notifica anche ai sensi del GDPR, qualora coinvolga informazioni personali. Questo implica che le organizzazioni devono implementare processi integrati per la gestione delle segnalazioni e dei piani di risposta agli incidenti, garantendo un coordinamento efficace tra i team di cybersecurity e quelli dedicati alla protezione dei dati personali.

Se sei un’azienda che vuole verificare il proprio stato di conformità alla NIS2, puoi seguire questo semplice check-up basato sulle linee guida fornite dall’ACN:

- Hai già effettuato una valutazione del rischio per identificare eventuali vulnerabilità nei tuoi sistemi?

- Hai implementato un piano di gestione delle crisi e risposta agli incidenti informatici?

- Tutti i tuoi dipendenti hanno ricevuto una formazione adeguata sulle pratiche di sicurezza informatica?

- Stai monitorando costantemente la sicurezza della tua supply chain e dei tuoi fornitori?

- Le tue infrastrutture IT sono protette con sistemi aggiornati di firewall, crittografia e controllo degli accessi?

- Hai predisposto un sistema di backup e ripristino per garantire la continuità operativa in caso di attacco?

Se la risposta a una o più di queste domande è "no", è il momento di intervenire. La cybersicurezza è un processo continuo, e la conformità alla NIS2 non è solo un obbligo, ma un'opportunità per rendere la tua azienda più sicura e resiliente.

Se la tua azienda è già certificata ISO 27001, questo è un ottimo punto di partenza, ma non garantisce automaticamente la conformità alla NIS2. Devi assicurarti di coprire tutti i requisiti specifici della direttiva, come la gestione della supply chain, l’obbligo di segnalazione degli incidenti e l’adozione di misure di sicurezza minime definite a livello europeo.

Quando si parla di sicurezza informatica, adottare misure efficaci non è più un’opzione, ma una necessità. L’Agenzia per la Cybersicurezza Nazionale (ACN) ha individuato 15 controlli essenziali che ogni azienda dovrebbe implementare per proteggere i propri sistemi e dati. Si tratta di una serie di azioni pratiche che riguardano diversi aspetti della sicurezza, dalla gestione degli accessi alla protezione della rete, fino alla consapevolezza del personale.

Tutto parte da una conoscenza approfondita delle proprie risorse digitali. È fondamentale mantenere un inventario aggiornato di tutti i dispositivi, software e servizi utilizzati in azienda, così da sapere sempre quali asset devono essere protetti. Inoltre, è buona pratica ridurre al minimo i servizi web di terze parti, come i social network o il cloud computing, che possono rappresentare punti d’ingresso vulnerabili. Allo stesso modo, è indispensabile identificare chiaramente i dati e i sistemi critici per garantire una protezione adeguata.

Un altro punto chiave è la governance della sicurezza. Ogni azienda dovrebbe avere un responsabile dedicato alla cybersecurity, che si occupi della gestione delle minacce e della conformità alle normative in materia di protezione dei dati. Senza una figura di riferimento, il rischio è che la sicurezza diventi frammentata e poco efficace.

Ovviamente, proteggere i sistemi significa anche adottare misure tecniche concrete. Per esempio, ogni dispositivo dovrebbe essere dotato di antivirus e antimalware sempre aggiornati per intercettare eventuali minacce. Ma non basta: la gestione delle credenziali è altrettanto cruciale. Le password devono essere uniche per ogni account e rispettare criteri di complessità, e dove possibile, è consigliato attivare l’autenticazione a due fattori. Inoltre, è importante evitare account condivisi e disattivare tempestivamente quelli inutilizzati per ridurre i rischi di accesso non autorizzato. Ogni utente dovrebbe poter accedere solo alle informazioni necessarie al proprio ruolo, limitando così eventuali danni in caso di compromissione di un account.

La formazione del personale gioca un ruolo essenziale nella sicurezza aziendale. Tutti i dipendenti devono essere sensibilizzati sui rischi della cybersecurity e sulle buone pratiche da adottare. Un dipendente inconsapevole può rappresentare il punto debole che un attaccante sfrutta per violare i sistemi.

Non meno importante è la protezione dei dati. Ogni nuovo sistema o dispositivo dovrebbe essere configurato in modo sicuro, evitando di lasciare credenziali di default che potrebbero essere facilmente sfruttate. Inoltre, è indispensabile eseguire backup periodici dei dati critici, conservarli in luoghi sicuri e verificarne regolarmente l’integrità, in modo da poter ripristinare rapidamente le informazioni in caso di attacco.

Anche la sicurezza delle reti richiede attenzione. Firewall e strumenti di protezione devono essere sempre attivi per prevenire accessi non autorizzati e tentativi di intrusione. Ma la protezione non si ferma qui: è fondamentale avere un piano di risposta agli incidenti. Se viene rilevato un malware o un attacco informatico, il team di sicurezza deve essere informato immediatamente e i sistemi devono essere messi in sicurezza per contenere il danno.

Infine, la manutenzione continua è indispensabile per garantire un livello di sicurezza adeguato nel tempo. Tutti i software, inclusi i firmware, devono essere costantemente aggiornati con le ultime patch di sicurezza rilasciate dai produttori. I dispositivi obsoleti, che non ricevono più aggiornamenti, devono essere progressivamente eliminati per evitare che diventino punti deboli nel sistema.

Questi 15 controlli essenziali dell’ACN non sono solo linee guida teoriche, ma azioni concrete che ogni azienda può (e deve) mettere in pratica per rafforzare la propria sicurezza informatica. La cybersecurity non è un prodotto che si acquista una volta sola, ma un processo continuo che richiede attenzione, aggiornamento e consapevolezza a tutti i livelli aziendali.