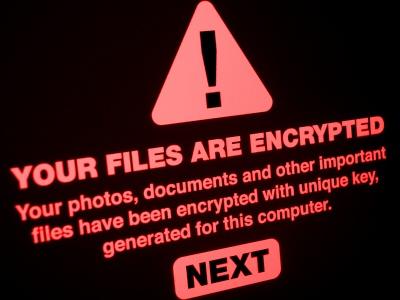

Come sta cambiando l’economia del ransomware e come difendersi dal contagio

Come confermato dalla cronaca degli ultimi mesi, gli attacchi ransomware sono in continua crescita e i cybercriminali, consci degli elevati profitti che possono generare, sono sempre più motivati nello sviluppare nuove metodologie e nuovi approcci capaci di rendere questo tipo di attacco ancor più remunerativo. Di recente sembra affermarsi una nuova tendenza, un nuovo modello di ransomware as a service (RaaS) che prevede attacchi ad alto volume e a basso riscatto, come i recenti Dharma e Maze.

Queste operazioni di side-hustle creano un approccio simile al modello dei fast-food in franchising, attraverso il quale vengono vendute o distribuito liberamente varie iterazioni dello stesso RaaS come strumenti preconfezionati ideali per criminali informatici meno esperti. Questo tipo di ransomware misto che colpisce migliaia di obiettivi con un singolo pacchetto RaaS non è esattamente una novità. Ne sono un esempio Dharma, che da circa quattro anni colpisce i suoi bersagli, e Cryptolocker che da sette anni miete indiscriminatamente centinaia di migliaia di vittime.

Ma mentre queste tattiche possono non essere nuove, la relazione tra la capacità di monetizzare e l’efficacia di questi attacchi è una nuova inquietante tendenza. E questo a sua volta potrebbe alimentare ulteriormente l’espansione di attacchi ransomware.

Il modello RaaS di base non è molto diverso dai precedenti modelli di exploit kit: vendere agli aggressori kit ransomware preconfezionati e facili da usare che vengono poi distribuiti per attaccare le proprie vittime.

La differenza è che il RaaS crea un ulteriore grado di distanza tra i creatori e gli aggressori. Coloro che hanno creato il RaaS traggono profitto dalle commissioni che ottengono dalla vendita dei loro pacchetti ransomware, senza però legarsi direttamente all’attacco. Poichè si occupano solo della realizzazione dell’attacco, ma non lo sferrano direttamente, questo consente loro di evitare le conseguenze peggiori, tra cui ad esempio, l’arresto da parte delle forze dell’ordine. Allo stesso tempo, traggono profitto dalla vendita della loro creazione a coloro che sono disposti a pagare per usarlo.

Questo sistema risulta vantaggioso per entrambe le parti. Per esempio, alcuni hacker di lingua russa potrebbero avere le competenze per scrivere il malware ma senza essere in grado di comunicarlo efficacemente in inglese. Si otterrebbero dunque email di phishing poco credibili perché ricche di errori di ortografia e di grammatica. I creatori di ransomware si occupano di colmare questa lacuna fornendo gli strumenti nella lingua desiderata per ingannare più facilmente le vittime. Inoltre, alcuni creatori si avvalgono dell’aiuto di traduttori per rendere le loro esche più credibili.

Questo modello di attività criminale nel mondo del malware funziona particolarmente bene in quanto funziona come una catena di montaggio in cui ognuno si occupa di un diverso passaggio: qualcuno crea il prodotto; qualcun altro recluta i corrieri, che lo spostano da A a B, e qualcun altro ancora si specializza su come commercializzarlo.

Il marketing, la capacità di gestione e le social skills sono competenze diverse dall’hacking vero e proprio; riunire tutti questi elementi in un unico gruppo richiede diversi intermediari, che possono creare più distanza tra coloro che creano il ransomware e chi lo esegue effettivamente. Proprio come avviene all’interno di gang mafiose, i “capi” della cosiddetta famiglia sono al riparo da eventuali conseguenze penali, perché affidano a persone più in basso nella gerarchia il “lavoro sporco” e spesso risiedono in Paesi che non li accuseranno per tali crimini.

L’aspetto più preoccupante di questo fenomeno è che, contrariamente a quanto si possa pensare, spesso non si sviluppa negli stereotipati meandri oscuri del dark web, bensì avviene sull’Internet pubblico, sebbene in forum chiusi, con i creatori di ransomware che pubblicizzano apertamente i loro pacchetti RaaS agli aspiranti aggressori in cambio di una pagamento anticipato o di una parte del riscatto ottenuto.

Per rischiarare un po’ questo scenario a tinte fosche, va fatta una considerazione che riguarda la qualità del ransomware impiegato in questi nuovi attacchi.

Se il numero di attacchi è in crescente aumento, la qualità degli stessi è invece piuttosto scarsa. Facendo un paragone con gli attacchi ransomware, che vedono l’impiego di tre pacchetti di codice diversi per colpire tre differenti obiettivi e che tendenzialmente non usano lo stesso malware due volte, rendendo molto difficile bloccare l’attacco, i RaaS, al contrario, sono creati tutti uguali e vengono distribuiti contro così tanti obiettivi che nel giro di poco tempo è già ben noto. E così, prima si sparge la voce, più rapidamente c’è la consapevolezza di questo problema – e la protezione contro di esso.

Questi attacchi spray-and-pray, quantitativamente elevati ma di bassa qualità, cercano di ottenere i riscatti colpendo migliaia di obiettivi. Il risultato è un tasso di successo piuttosto basso, in cui gli attaccanti RaaS generano un reale profitto solo nel 2% circa degli attacchi.

Ciò significa che la maggior parte delle aziende non dovrebbe necessariamente guardare al RaaS come l’inizio di un attacco malware ingestibile e impossibile da contrastare. Ciò che non può mancare è la consapevolezza del problema e il massimo impegno nell’adottare le soluzioni tecnologiche e gli approcci corretti per fronteggiarlo, mantenendo sempre alta la guardia e restando al passo con le ultime tendenze del cybercrime e con le evoluzioni nel mondo della cybersecurity.

Fonte: Forbes

(Vedasi anche "Ransomware e phishing, come difendersi dal contagio digitale")